Implementación de Controles de Seguridad en el S-SDLC

IMPLEMENTACIÓN DE CONTROLES DE SEGURIDAD EN EL CICLO DE VIDA DE DESARROLLO DE SOFTWARE

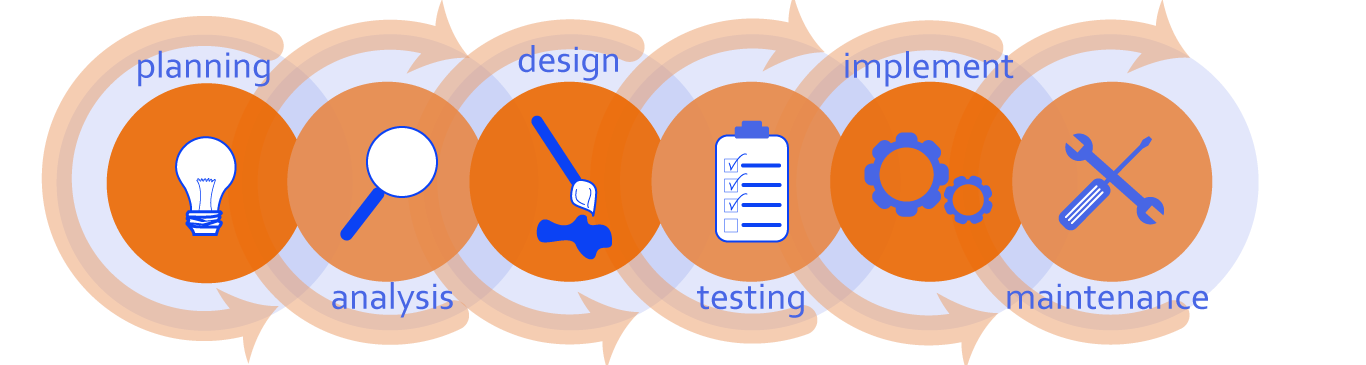

Un SDLC seguro es la piedra angular de cualquier programa de seguridad de aplicaciones. Cuando se incorpora la seguridad en cada fase del Ciclo de vida del desarrollo de software (SDLC), ya sea para metodologías cascada, agiles o DevSecOps las organizaciones ven una reducción notable en las vulnerabilidades

¿Por qué? En pocas palabras, un proceso de desarrollo seguro bien diseñado incorpora la seguridad en todo el proceso, lo que reduce la propensión a errores, mejora el rendimiento general y reduce el riesgo.

El objetivo es proveer los medios necesarios para garantizar la seguridad de las aplicaciones desarrolladas “in house” y por terceros. Los alcances de este servicio son los siguientes:

- Identificar el nivel de madurez de los procesos de desarrollo de software, con el fin de tener un entendimiento de las prácticas y procesos de desarrollo de software, así como de las políticas, estándares y procedimientos de seguridad de la Organización existentes.

- Establecer un modelo integral de desarrollo seguro a nivel organizacional que otorgue procesos, prácticas, lineamientos, roles y responsabilidades, productos de trabajo, y metodologías de desarrollo de software seguro alineadas a la metodología de desarrollo de sistemas utilizada en la organización (Cascada, Agil, DevOps) en todo el ciclo del desarrollo de sistemas (SDLC –Software Development Life Cycle).

- Integrar el modelo de desarrollo seguro al proceso de desarrollo de software, de tal forma que exista claridad en los nuevos roles y actividades necesarias que se depositarán en el ciclo de vida de desarrollo de los sistemas.

- Incrementar las capacidades del personal clave a través de la capacitación en seguridad en el SSDLC

REVISIÓN DE CÓDIGO DE SEGURIDAD DE LA APLICACIÓN

Nuestros ingenieros de seguridad de software aprovechan sus orígenes de codificación para emplear una combinación de automatización inteligente e inspección manual “a la vista” para descubrir el mayor número posible de errores de codificación.

Los resultados de una revisión del código de seguridad son:

- LISTA DE HALAZGOS DE SEGURIDAD GENERICIAS Y ESPECÍFICAS A LA TECNOLOGÍA. Cada tecnología tiene debilidades inherentes, funciones inseguras y dificultades. Los identificamos proactivamente para usted en cada revisión de código de seguridad.

- GUÍA DE REMEDIACIÓN PARA ASEGURAR QUE LOS DEFECTOS SE PUEDEN REPARAR. No solo encontramos fallas y dejamos que las corrija a través de las mejores prácticas genéricas. Destacamos los problemas exclusivos de la arquitectura de su aplicación y proporcionamos soluciones y ejemplos específicos del código para garantizar que todos los defectos se puedan corregir de forma segura.

REVISIÓN DEL DISEÑO Y LA ARQUITECTURA

La mayoría de las vulnerabilidades (y las más difíciles de corregir) son las introducidas durante el diseño, que tiene un efecto multiplicador a lo largo de la codificación y la implementación. Si el diseño es defectuoso, incluso la codificación defensiva no protegerá su aplicación de un ataque. Entonces, ¿por qué no comenzar con una mentalidad de seguridad primero?

- Los calendarios de lanzamiento son más predecibles cuando los problemas de seguridad no los afectan.

- La gerencia se siente más segura con aplicaciones menos riesgosas

La realización de una revisión de seguridad del diseño de la aplicación descubrirá problemas tanto en los requisitos de seguridad de la aplicación como en la plataforma de diseño. Pero no nos detenemos en eso. Lo tomamos a la perfección a través de recomendaciones exigentes, comunicadas de manera clara y lo suficientemente pragmática como para que pueda implementar las correcciones rápidamente.

MODELO DE AMENAZAS

Nuestro método proporciona un enfoque de modelado de amenazas centrado en el riesgo. Los expertos en seguridad de Impulse ITS correlacionan las amenazas reales a la superficie de ataque de los componentes de la aplicación e identifican el riesgo al comprender primero el contexto de lo que el software o la aplicación están destinados a hacer para el negocio o sus clientes. La correlación de la viabilidad con el impacto sostenido permite que esta metodología resuene como un enfoque altamente eficaz de modelado de amenazas centrado en el riesgo.

El resultado de la ejecución del modelo de amenazas nos arroja la identificación de:

- Amenazas, vulnerabilidades, patrones de ataque, riesgos y controles en una aplicación y ecosistema que lo rodea.

- Brinda los INPUTS para la realización de Pruebas de Seguridad y/o Pruebas de Penetración dirigidas y focalizadas en las para los riesgos de mayor impacto.

- Permite corregir debilidades y/o vulnerabilidades en el diseño de la aplicación.

PRUEBAS DE PENETRACIÓN

Las pruebas de penetración son un paso crítico en el ciclo de vida seguro del desarrollo de software, asegurando que las aplicaciones no se liberen con vulnerabilidades. Con más de una década de metodologías de modelado de amenazas y ejecución de pruebas de seguridad cuidadosamente perfeccionadas, nuestras pruebas de penetración reducen el riesgo de software con resultados en los que puede confiar.

Nuestros servicios de pruebas de penetración aprovechan un enfoque híbrido compuesto por métodos de prueba automatizados y manuales. Los esfuerzos por obtener acceso privilegiado a aplicaciones web y otros puntos de exposición se llevarán a cabo de forma segura y controlada, a la vez que se mitigan las vulnerabilidades identificadas. Una vez que una vulnerabilidad se ha explotado con éxito, nuestros analistas de seguridad intentarán aumentar su presencia lanzando ataques sucesivos para obtener niveles más altos de privilegios y un acceso más profundo a los activos electrónicos y la información.

Los tipos de pruebas de penetración son dirigidas a:

- Aplicaciones Web

- Móviles

- Infraestructura (red y servidores)